Estemos o no inmerso en el

mundo informático hemos escuchado términos como malware, gusanos, o virus, y si piensas que es lo mismo, déjame decirte

que estas equivocado, pero no te preocupes, en este articulo te decimos de manera

clara y breve la diferencia entre estos.

Términos como troyanos, spyware, bots, gusanos, malware son generalmente confundidos con virus, pero esto no es así. Antes de explicar las diferencias que existen entre los términos antes escritos, es necesario hacer un recorrido breve, a través de la historia informática para saber de dónde provienen.

Después de haber leído un poco acerca de las diferencias de estos, surge la pregunta, ¿Qué motiva a diseñar estos programas? Aquí alguna razones:

1. Tomar el control de la computadora de una persona por motivos personales o profesionales.

Otra interrogante muy importante es, ¿Cómo podemos protegernos de estos programas maliciosos?

La mejor forma de prevenirse es el puro sentido común, fijarse a qué páginas nos conectamos, qué archivos y de donde los descargamos y mucho cuidado con los links de las redes sociales, mensajería instantánea y email.

Está claro que las mafias cada vez están más avanzadas y usan métodos de engaño cada vez más sofisticados, pero la coherencia te hará librarte de más de un mal trago.

Términos como troyanos, spyware, bots, gusanos, malware son generalmente confundidos con virus, pero esto no es así. Antes de explicar las diferencias que existen entre los términos antes escritos, es necesario hacer un recorrido breve, a través de la historia informática para saber de dónde provienen.

La historia del malware se remonta

a 1949 cuando John von Neumann, desarrolló

la base teórica para el primer “virus informático”, aunque el término no existía

como tal en ese momento, dicho termino fue acuñado por primera vez por el profesor

Leonard M. Adleman en 1981; y el primer

virus informático llamado 'Brain' fue programado por los hermanos Farooq de Pakistán,

infectaba los medios de almacenamiento basados en sistemas de archivos FAT de MS-DOS,

aunque se supone que lo hicieron para proteger sus creaciones de la piratería.

Volviendo a la esencia del

pots, el Malware es un software

malicioso diseñado para dañar una computadora que puede o no estar en una red.

El Malware entra en acción cuando hay un equipo involucrado, de lo contrario el

termino no tiene validez.

Definición según wikipedia:

Definición según wikipedia:

El malware (del inglés malicious software), también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario.

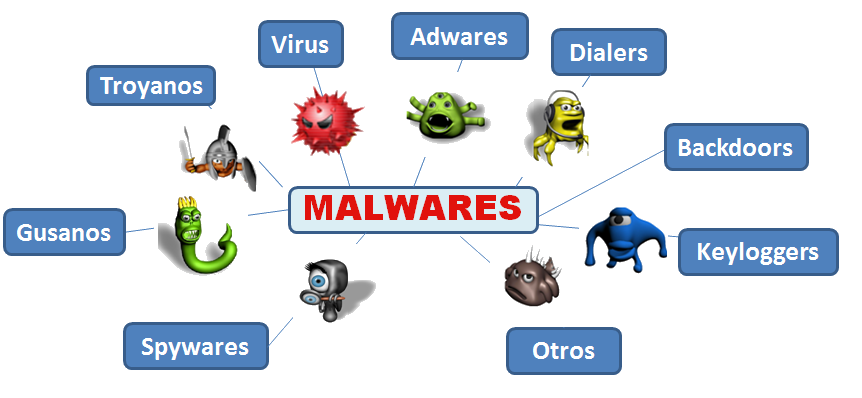

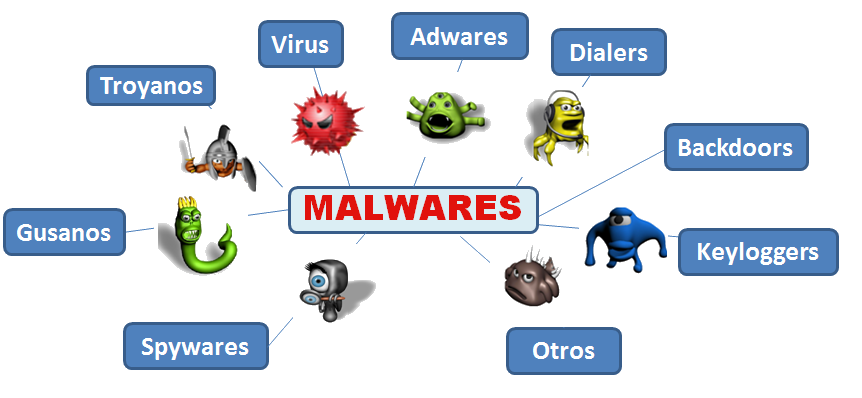

El malware tiene diferentes

tipos:

*

Gusanos (Worms). Estos programas tienen la capacidad de replicarse

a sí mismos. Su único objetivo multiplicarse y transferirse a otros ordenadores

a través de Internet o a través de los medios de almacenamiento. No causan

ningún daño a la computadora, su naturaleza de replicarse hace que consuma espacio

en el disco duro, por lo tanto reduce la velocidad de la máquina.

*

Virus.

También tienen la capacidad de replicarse a sí mismos, pero su objetivo es dañar los archivos en el equipo que ataquen. Su

principal debilidad reside en el hecho que para entrar en acción necesita el

apoyo de un programa en donde residir, de lo contrario, es como un guerrero

derrotado. Suelen adherirse a canciones, vídeos, archivos ejecutables y

viajan por todo Internet buscando víctimas.

* Troyanos: Básicamente,

los troyanos no son virus y no pretenden dañar o borrar archivos

en tu sistema. Su única tarea es servir de puente a un backdoor, programa malicioso

o usuarios malintencionados para entrar en tu sistema y robar datos valiosos

sin tu conocimiento y autorización.

Su nombre proviene de la popular

historia de la literatura griega del 'Caballo de Troya', en la que los griegos

entraron en la ciudad de Troya con la ayuda de un caballo de madera que estaba

destinado a ser un regalo, pero resultó ser una trampa.

* Adware. El

Adware se utiliza para mostrar anuncios en los programas. Por lo general

vienen adjunto con programas gratuitos, ya que son la única fuente de ingresos

para los desarrolladores de estos programas de software. El Adware no

puede ser completamente llamado como malware, ya que no tienen ninguna

intención de dañar tu máquina, sólo hacer un seguimiento de los anuncios en los

que estás más interesado, a fin de mostrar anuncios relevantes en tu pantalla.

* Spyware. Estos

programas también vienen adjuntos con otros programas de tipo freeware, hacen

un seguimiento de tu navegación y otros detalles personales y la envían a un

usuario remoto. También pueden facilitar la instalación de software no

deseado de internet. A diferencia de Adware, trabajan como un programa

independiente y hacen sus operaciones en silencio.

* Spam. Cuando

recibes molestos correos electrónicos no

deseados de remitentes desconocidos, eso se llama Spam o correo basura. El

proceso de inundar Internet con el mismo mensaje también se llama spam, se

realiza con el propósito de publicidad comercial. Estos correos basura a

veces pueden contener virus o troyanos que entran en tu sistema tan pronto como

se abra el correo.

* Bots. Los

bots o robots son procesos que están diseñados para interactuar en internet sin

la necesidad de la interacción humana, es decir, automatizados. Pueden ser

utilizados para buenas y malas acciones. Una persona de mente malévola puede

crear un Bot malicioso que sea capaz de infectar un host por su cuenta. Después

de transmitirse al dispositivo host, un Bot crea una conexión con los

servidores centrales que actúan como los centros de mando para los host

infectados conectados a esa red, llamados Botnet.

Entre sus propósitos están el

robo de contraseñas, registrar las pulsaciones del teclado, el análisis de

tráfico de red, enviar spam, lanzamiento de ataques DoS (denegación de

servicio), entre otros.

Ransomware: Este

tipo de malware altera el funcionamiento normal de la máquina, hasta que “permite”

que esta vuelva a la normalidad. A partir de que una maquina es infectada

con este, estos programas muestran mensajes de advertencia pidiendo dinero para

que tu dispositivo vuelva a condiciones normales de trabajo o pierdes todo. Normalmente la manera en que trabajo este tipo es cifrando tus archivos y pidiendo cierta cantidad de dinero para conseguir esta clave de "desbloqueo".

Otros tipos serian:

Otros tipos serian:

- RootKit: usa técnicas para permanecer oculto en el sistema ante el usuario y las aplicaciones de seguridad.

- Backdoor: función de puerta trasera, permite al atacante conectarse y controlar la máquina infectada.

- Dialer: realiza llamadas de tarificación especial, incrementando la factura telefónica.

- Rogueware: falso antivirus, te hacen creer que el sistema está infectado y cobran para la supuesta desinfección.

- Crimeware: nueva denominación para el malware orientado al cibercrimen y fraude, con un claro interés de lucro.

Después de haber leído un poco acerca de las diferencias de estos, surge la pregunta, ¿Qué motiva a diseñar estos programas? Aquí alguna razones:

1. Tomar el control de la computadora de una persona por motivos personales o profesionales.

2. Para obtener beneficios

financieros.

3. Para robar datos

confidenciales

4. Para acabar con un equipo

individual o una red completa, y muchas más.

Otra interrogante muy importante es, ¿Cómo podemos protegernos de estos programas maliciosos?

* Mantén actualizado tu sistema operativo.

* Utiliza software original.

* Instala un antivirus y actualízalo

periódicamente (aunque según lo visto últimamente está ya no puede ser una

buena recomendación).

* Utiliza un firewall, puede

ser personalizado o el que ofrecen algunos fabricantes de antivirus. Windows

tiene una opción integrada en el servidor de seguridad en caso de que no desees

utilizar uno personalizado.

* Nunca abras correos

electrónicos desconocidos que generalmente están en la carpeta de spam.

* Nunca abras enlaces desconocidos o sospechosos.

Siguiendo estas

recomendaciones no estas 100% seguro, pero si puedes estar un poco más

tranquilo.

Una última cosa que hay que aclarar es el hecho de que los antivirus no tienen una efectividad del 100% contra el malware ya que hasta que no sale las nuevas infecciones no inventan la “vacuna”, he ahí el porqué de la necesidad de tenerlo siempre con las últimas actualizaciones. Pero no sólo el antivirus, sino también los navegadores y todo programa que tenga contacto con la red.

La mejor forma de prevenirse es el puro sentido común, fijarse a qué páginas nos conectamos, qué archivos y de donde los descargamos y mucho cuidado con los links de las redes sociales, mensajería instantánea y email.

Está claro que las mafias cada vez están más avanzadas y usan métodos de engaño cada vez más sofisticados, pero la coherencia te hará librarte de más de un mal trago.